Vault 7: wikileaks smaschera la Cia

«La più grande pubblicazione di documenti riservati della Cia della storia», così viene definita da wikileaks “Vault 7”, l’ultima novità tesa a svelare le attività di cyber-spionaggio della più famosa agenzia governativa staunitense. La nota organizzazione di Julian Assange aveva annunciato da tempo questo leak e il 7 marzo ha finalmente svelato le proprie carte: 8761 documenti comporrebbero la prima parte dell’opera, cui secondo lo stesso Assange dovrebbero seguirne altre in futuro. La diffusione di queste informazioni riservate è stata accolta da molti osservatori come capace di segnare una nuova epoca e fin dalle prime ore (i documenti sono tantissimi e il loro studio richiederà molto tempo) sono emerse delle indiscrezioni a dir poco inquietanti.

Molte le cose da appuntare: innanzitutto va detto che Vault 7 si occuperebbe della capacità di hackeraggio della Cia, attraverso software capaci di innescare virus, trojan, malware e altre cosiddette “armi digitali” in aziende, governi, banche, centrali elettriche e tanti altri settori del mondo civile (ma anche militare). L’organizzazione di Assange puntualizza che tutte le informazioni sottratte alla Central intelligence agency, proverrebbero dal centro per la cyber intelligence della Cia in Virginia: queste sarebbero state sottratte grazie a un funzionario della nota agenzia governativa, ma, aggiunge Wikileaks, le armi cibernetiche ora offerte agli occhi del mondo grazie a Vault 7, potrebbero essere al momento passate per molte più mani.

Quest’ultima è la rivelazione più importante che ci offre Wikileaks: l’organizzazione infatti non citerebbe alcuno tra i soggetti colpiti dalle attività di hackeraggio (seppur presentando varie modalità di attacco informatico), ma annuncerebbe piuttosto la perdita del controllo (sembra da qualche anno a questa parte) delle armi cibernetiche da parte della Cia. Citando lo stesso paper introduttivo del leak di Julian Assange: «il possessore (di queste armi cibernetiche ndr) avrebbe una capacità di hackeraggio equivalente a quella della Cia».

Ed è questo lo stesso motivo per cui all’interno di Vault 7 non viene offerto al grande pubblico l’accesso alle armi digitali: la priorità di Assange sarebbe da identificarsi nella nascita spontanea di un dibattito pubblico focalizzato sul rapporto tra la democrazia e le armi digitali. Lo stesso funzionario della Cia autore del leak auspicherebbe una presa di coscienza generale sugli effetti di queste ultime e il tracciamento di un confine tra privacy e operazioni di cyber-security.

Essere in possesso di certi codici potrebbe portare, solo per soffermarci sulla madre di tutti gli esempi, all’ottenimento del controllo di una centrale nucleare, per poi deciderne il funzionamento senza poter essere rintracciati.

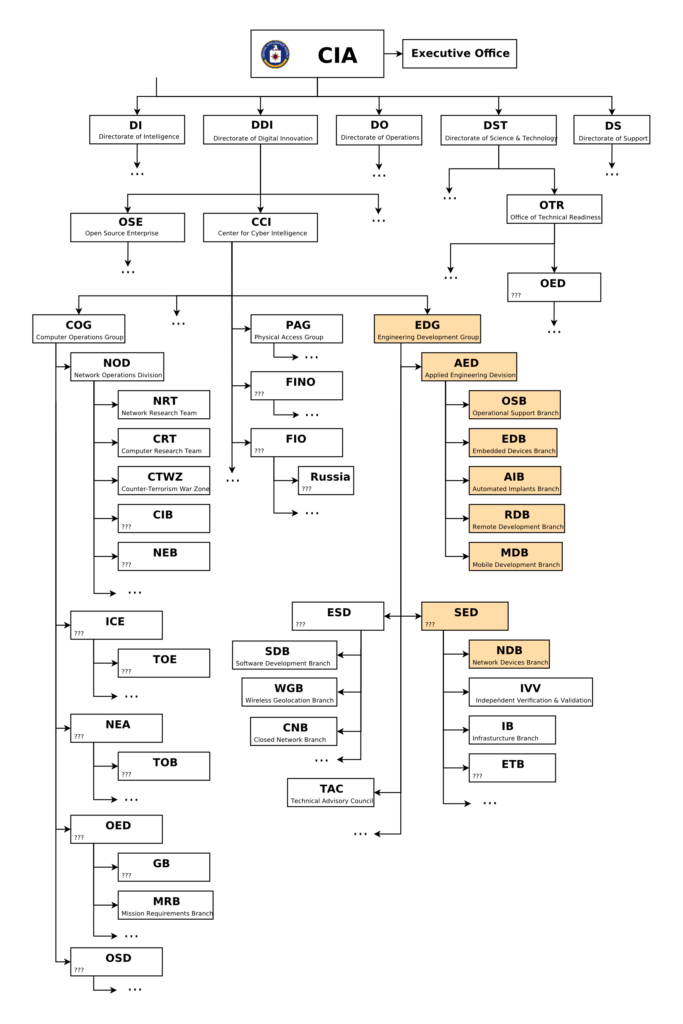

Secondo Wikileaks, tutta la progettazione dei software-spia sarebbe stata ideata e realizzata all’interno dell’EDG (engineering development group), gruppo facente parte del CCI, a sua volta integrato in uno dei 5 massimi direttorati dell’organizzazione USA (DDI).

Il leak, qualora corrispondesse a verità, confermerebbe i sospetti (per alcuni certezze) cresciuti a dismisura nel corso degli ultimi anni di vita digitale: qualcuno ci controlla? Ci spia? E’ giusto applicare un cerotto sopra la propria webcam?

Ebbene secondo Assange sì, sarebbe giusto. Vault 7 parla infatti di software capaci di attaccare, solo per fare un esempio, smart tv di una nota marca digitale in varie parti del mondo. L’apparecchio entrerebbe infatti, per via di questo attacco informatico, in uno stato definito dalla documentazione emersa come “fake-off” e una volta spento rimarrebbe in funzione per registrare tutti i suoni dell’ambiente circostante.

La Cia avrebbe avuto negli ultimi anni gli strumenti per ottenere lo stesso risultato anche sugli smartphone, apple o android che sia, riuscendo così ad accedere a geolocalizzazioni, messaggistica e audio dell’utente, oltre che a numerose fonti d’informazione (dalla massa ritenute inaccessibili, ma sembra non sia proprio così) come whatsapp, telegram o Signal.

Addirittura l’organizzazione di Assange segnala che nel 2014 la Cia stesse mettendo a punto un software per infettare e controllare a distanza veicoli di ultima generazione. All’interno della documentazione ottenuta non sarebbe chiaro il motivo di questo studio.

Ciò che più spaventa è quindi la perdita del controllo di queste cyber-armi da parte del governo statunitense, armi capaci, solo per citare un esempio fatto nelle presentazione di Vault 7, di controllare gli smartphone da cui partono gli aggiornamenti twitter del Presidente degli Stati Uniti. Da qui il ventaglio di opportunità di un hacker con attività governative può dirsi grossomodo infinito.

Potete scaricare tutti i file da questo link.

torna alla homepage di lineadiretta24